Somos un desarrollador privado, y nuestra aplicación AJEO es propia de nuestra empresa y solo se integra en nuestra organización para la gestión de nuestro canal de venta Amazon.

Nuestros niveles de acceso son:

Listing de producto

Crear y gestionar listings de producto, incluido contenido A+

Precios

Determina los precios de publicación y automatiza los precios de los productos.

Logística de Amazon

Envía a Amazon y Amazon envía directamente a los clientes. Incluye Logística de Amazon.

Comunicación con el compradorGestiona los mensajes con los compradores de Amazon.

Solicitud de comprador

Solicita comentarios a los compradores de Amazon.

Información sobre el colaborador comercial

Consulta información sobre la cuenta y el rendimiento del colaborador comercial de Amazon.

Finanzas y contabilidad

Elabora extractos contables y financieros. No incluye la información necesaria para generar facturas fiscales.

Seguimiento de pedidos e inventario

Analiza y gestiona el inventario. No incluye la información necesaria para generar etiquetas de envío.

Análisis de marcas

Accede a tus datos sobre ventas e inventario para gestionar tu negocio minorista de Amazon.

Envío directo al consumidor

Genera etiquetas de envío y envía pedidos de Amazon directamente a los clientes.

Facturación de impuestos

Genera facturas para cumplir con la normativa fiscal.

Impuesto de remesas

Calcula y remite el impuestos de ventas.

CASOS DE USO

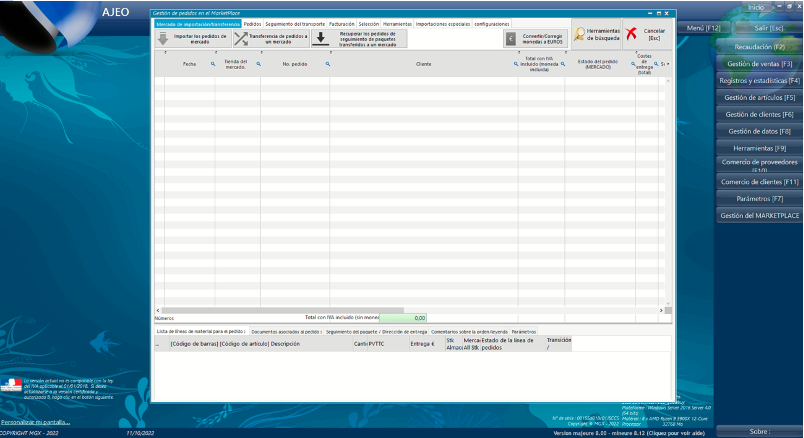

Nuestro software AJEO se utiliza para la gestión de todos los pedidos.

Usamos la información personal para poder enviar a los clientes los pedidos, a la dirección indicada.

CONTROLES DE SEGURIDAD

Hacemos uso de controles en la red para evitar el acceso no autorizado a la información de Amazon.

Restringimos el acceso a los datos de Amazon en función de las responsabilidades laborales de los usuarios o las funcionaes en la empresa.

Ciframos la información de Amazon en tránsito

Disponemos de un plan de gestión de incidencias que incluye la supervisión, detección y respuesta a posibles amenazas e incidencias de seguridad.

El plan de gestión de incidencias incluye informar sobre incidentes de seguridad relacionados con la información de Amazon a 3p-security@amazon.com

Se establecen requisitos de contraseña minimos para el personal y los sistemas.

Se almacenan de forma segura las credenciales, contraseñas, claves de cifrado, claves de acceso secreto. Es decir evitamos guardar credenciales en repositorios públicos, compartir credenciales o codificar credenciales en aplicaciones.

Nuestros datos no se comparten con terceros. Son datos privados para uso interno de AJEO (siendo AJEO nuestro software privado)

No existes fuentes que no pertenezcan a Amazon MWS en las que recuperes información de Amazon. Son datos privados para uso interno de AJEO (siendo AJEO nuestro software privado)

La información personal se almacena menos de 31 días después de los envíos de pedidos.

Tenemos una política de privacidad y tratamiento de datos.

Ciframos la información personal en reposo.

Utilizamos controles de acceso detallados para restringir la información personal.

Utilizamos registros de auditoriía para detectar incidentes de seguridad y alertamos sobre ellos.

Se evalúan los cambios de aplicación en un entorno de prueba dedicado antes de pasar a la producción.

Realizamos comprobaciones rutinarias de los componentes de la aplicación y la red que interactúan con información de identificación personal al menos cada 180 días.

Analizamos el código de de la aplicación en busca de vulnerabilidades antes de cada versión.

Contamos con un proceso formal de gestión de cambio que define las responsabilidades para probar, verificar y aprobar cambios, además de restringir el acceso a las personas que pueden llevar a cabo estas acciones.

Los desarrolladores de PECA 2005 S.L. cuentan con un cifrado AES-256 activo y un cortafuegos de red para denegar el acceso a direcciones IP no autorizadas. Se niega todo acceso al público.

A los desarrolladores de PECA 2005 S.L. se les asigna una identificación/clave/autenticación única para controlar y supervisar el acceso a Amazon y los desarrolladores no pueden crear o utilizar credenciales de acceso o cuentas de usuario genéricas y compartidas. Todos los accesos/autorizaciones son controlados por el Director de Informática y el Director General.

Los desarrolladores utilizan mecanismos para garantizar que, en un momento dado, sólo las cuentas de usuario necesarias puedan acceder a la información de Amazon. Notificación cuando se activa el evento WM_DEVICECHANGE en la estación de usuario (memoria USB). Ningún teléfono puede conectarse a la red. Comprobación de los registros de conexión mensuales y de los servicios que acceden a la información de Amazon y eliminación de las cuentas obsoletas, bloqueando las cuentas en caso de uso anormal.

Para los datos en reposo, usamos el cifrado AES-256. Todos los documentos criptográficos, las claves de cifrado/descifrado y las capacidades criptográficas usadas para el cifrado de datos en reposo sólo son accesibles para los procesos y los desarrolladores a través de su identificación. Estos datos encriptados se guardan en una caja fuerte. No se permite la copia de seguridad en línea ni el almacenamiento externo. Todas las impresiones que contienen información se destruyen después de su uso.

Realizamos copias de seguridad / archivamos información de Amazon y proporcionamos información sobre los algoritmos de cifrado utilizados de la siguiente manera: Usamos la encriptación AES-256 para los datos almacenados. Todos los documentos criptográficos, las claves de cifrado/descifrado y las capacidades criptográficas usadas para el cifrado de datos en reposo sólo son accesibles para los procesos y los desarrolladores a través de su ID. Estos datos encriptados se guardan en una caja fuerte. No se permite la copia de seguridad en línea ni el almacenamiento externo. Todas las impresiones que contienen información se destruyen después de su uso.

Supervisamos, detectamos y registramos la actividad maliciosa en nuestra apliación de la siguiente manera: Recogida de registros en todos los canales (API, Almacenamiento, Sistema) y detección de eventos relacionados con la seguridad, accesos, intentos de intrusión o cambios de configuración de sus aplicaciones y sistemas. Control de alarmas sobre acciones sospechosas, solicitudes inesperadas y solicitudes de volumen, recuperación de datos. Cada alarma desencadena una investigación documentada en el plan de respuesta a incidentes.

Estos son los pasos que se han tomado dentro del plan de respuesta a incidentes de tu organización para abordar los hackeos de bases de datos, el acceso no autorizado y las filtraciones de datos: Identificar el accidente y los datos afectados. Informar a Amazon, en 24 horas, de un registro completo del volumen y la calidad de los datos afectados. Aplicar el plan de seguridad, poner en cuarentena los datos, desactivar cuentas de usuario, investigar, aislar y corregir vulnerabilidades causantes del incidente. Ejecutar pruebas del parche reproduciendo el fallo, informar a Amazon mediante el parche y registros de las pruebas. Los desarrolladores cooperarán al 100% con los equipos de AMAZON

Las prácticas de gestión de contraseñas en toda la organización en cuanto a la longitud requerida, la complejidad (mayúsculas/minúsculas, números, caracteres especiales) y el periodo de caducidad: Las claves de acceso y las contraseñas se renuevan cada mes. Deben contener al menos 8 caracteres no idénticos, con al menos 1 mayúscula, 1 minúscula, 1 número y 1 carácter especial. Las contraseñas antiguas no se pueden reutilizar.

La información de identificación personal durante las pruebas se protege así: La anonimización de los datos del IPI puede llevarse a cabo antes de utilizar los datos para eliminar cualquier incidencia. El IPI sólo se utiliza mientras dura la validación de la prueba y durante un máximo de 48 horas. Sólo son accesibles para los desarrolladores identificados por ID/clave/autenticación. Después de las pruebas, estos datos se purgan mediante el borrado y la sobrescritura de bloques. Todos los documentos impresos para las pruebas y que contengan PII se destruyen.

Para evitar la exposición de credenciales: Los desarrolladores tienen prohibido codificar credenciales, claves de cifrado, tokens y claves secretas. Todos los datos están encriptados con AES-256. No se pueden utilizar credenciales en el código público. No se puede utilizar ningún soporte externo para almacenar las credenciales. No hay credenciales almacenadas en la nube.

Hacemos un seguimiento del progreso de corrección de los hallazgos identificados a partir de análisis de vulnerabilidades y pruebas de penetración de esta manera: Vuelva a ejecutar las comprobaciones de actualización del software, vuelva a poner en marcha el protocolo de pruebas con otros desarrolladores, para confirmar que los problemas se han resuelto. Registro e historial de eventos con parches validados. Actualización del plan de respuesta y seguridad. Informar y formar a los desarrolladores sobre los parches realizados.

Abordamos las vulnerabilidades de código identificadas en el ciclo de vida de desarrollo y durante el tiempo de ejecución, de la siguiente manera: Auditoría dinámica, identificación de vulnerabilidades, clasificación del código y materiales incriminados, registro del código vulnerable e informar a los desarrolladores mediante la actualización del plan de seguridad y la aplicación de los parches adecuados. Registro automático de los cambios realizados. Cada versión es auditada. Todas las vulnerabilidades en ejecución son clasificadas y parcheadas de acuerdo con el plan de seguridad, las vulnerabilidades identificadas son reportadas a Amazon

Nuestros puestos de trabajo, para que se encarguen de la gestión de cambios y como otorgamos su acceso, de la siguiente manera:

3 personas son responsables o tienen acceso a la sala de servidores seguros:

El director general

El Director Financiero

El director de informática